Các nhà nghiên cứu cho biết hôm thứ Ba, các tin tặc đang tích cực khai thác một lỗ hổng cho phép chúng thực thi các lệnh và tập lệnh độc hại trên các trang web chạy File Manager, một plugin WordPress với hơn 700.000 lượt cài đặt đang hoạt động. Tin tức về các cuộc tấn công xuất hiện vài giờ sau khi lỗ hổng bảo mật được vá lỗi.

Những kẻ tấn công khai thác lỗ hổng bằng cách tải lên các mã độc được ẩn trong các tập tin hình ảnh. Từ đó, chúng dễ dàng chạy các mã độc để khai thác các website đã bị tấn công.

Lỗ hổng nằm trong Plugin File Manager với hơn 700.000 người dùng, trong đó 52% bị ảnh hưởng

Lỗ hổng nằm trong Plugin File Manager với hơn 700.000 người dùng, trong đó 52% bị ảnh hưởng

NinTechNet, một công ty bảo mật tại Bangkok, Thái Lan, một trong những công ty đầu tiên báo cáo về các cuộc tấn công. Có bài viết cho rằng một hacker đang khai thác lỗ hổng để tải lên một tập tin có tên hardfork.php và sau đó sử dụng nó để đưa mã độc vào các tập tin khác WordPress.

Trong email, Giám đốc điều hành NinTechNet, Jerome Bruandet đã viết: "Còn quá sớm để biết được các tác động của mã độc này vì khi chúng tôi phát hiện được cuộc tấn công, tin tặc mới chỉ đang cài đặt các backdoor lên website. Tuy nhiên, một điều thú vị mà chúng tôi nhận thấy là những kẻ tấn công đã bảo vệ các file mã độc tránh để các nhóm tin tặc khác có thể khai thác lỗ hổng trên trong các trang web đã bị lây nhiễm.

Tất cả các lệnh của mã động đều được thực thi trong thư mục thuộc Plugin File Manager. Nhưng các tin tặc có thể tải lên các tập tin PHP để thực hiện mọi dòng lệnh mà chúng mong muốn. Tiếp đến các tin tặc tải lên "FilesMan", một trình quản lý tệp khác thường được tin tặc sử dụng.

Trong vài giờ và vài ngày tới, chúng tôi sẽ xem chính xác những gì chúng sẽ làm, rất có thể chúng sẽ quay lại khai thác các website bị nhiễm."

Trong khi đó, công ty bảo mật trang web Wordfence cho biết trong một bài đăng của mình rằng họ đã ngăn chặn hơn 450.000 nỗ lực tấn công trong vài ngày qua. Bài đăng nói rằng những kẻ tấn công đang cố gắng đưa vào các tệp khác nhau. Trong một số trường hợp thì các tệp đó trống. Đây là nỗ lực thăm dò các trang web dễ bị tấn công và nếu thành công, rất có thể chúng sẽ đưa vào một tệp độc hại sau đó. Các tệp đang được tải lên có tên bao gồm hardfork.php, hardfind.php và x.php.

"Một plugin quản lý tệp như thế này sẽ giúp kẻ tấn công có thể thao túng hoặc tải lên bất kỳ tệp nào mà chúng chọn trực tiếp từ bảng điều khiển WordPress, có khả năng cho phép chúng nâng cấp đặc quyền một lần trong khu vực quản trị của trang web", Chloe Chamberland, một nhà nghiên cứu về bảo mật công ty Wordfence, đã viết trong bài đăng hôm thứ Ba. "Ví dụ: kẻ tấn công có thể giành quyền truy cập vào khu vực quản trị của trang web bằng mật khẩu bị xâm phạm, sau đó truy cập vào plugin này và tải lên một webshell để thống kê thêm máy chủ và có khả năng gia tăng cuộc tấn công bằng cách sử dụng một cách khai thác khác."

Plugin File Manager giúp quản trị viên quản lý tập tin trên các trang web chạy hệ thống quản lý nội dung WordPress. Plugin chứa một thư viện bổ sung được gọi là elFinder, một thư viện mã nguồn mở cung cấp chức năng gốc trong plugin, cùng với giao diện người dùng. Lỗ hổng phát sinh từ chính thư viện elFinder.

Các nhà phát triển của File Manager đã ghi nhận nhà nghiên cứu Ville Korhonen của công ty bảo mật Seravo với việc phát hiện và báo cáo lỗ hổng đầu tiên. Các nhà nghiên cứu cho biết họ đã tìm thấy lỗ hổng này như một phần của "dịch vụ bảo trì WordPress" thông thường của họ.

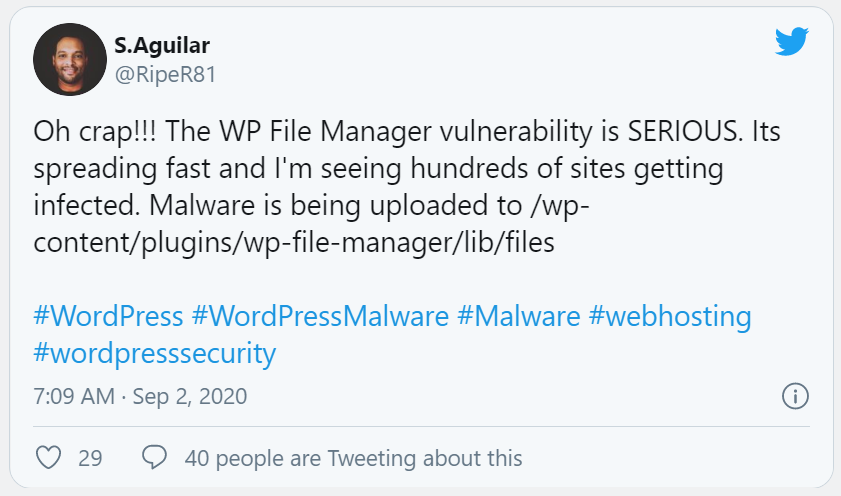

Sal Aguilar, một nhà thầu thiết lập và bảo mật các trang web WordPress, đã lên Twitter để cảnh báo về các cuộc tấn công như sau:

Lỗ hổng bảo mật nằm trong các phiên bản File Manager từ các phiên bản 6.0 đến 6.8. Thống kê của WordPress cho thấy, hiện có khoảng 52% lượt cài đặt dễ bị tấn công. Với hơn một nửa cài đặt của File Manager là 700.000, khả năng thiệt hại là rất cao. Các trang web chạy bất kỳ phiên bản nào trong các phiên bản này phải được cập nhập lên 6.9 càng sớm càng tốt.